Red Hat Cloud Infrastructure: fique por dentro dos seus benefícios

As empresas estão armazenando e processando seus dados de forma diferente com a evolução da tecnologia. A implementação de nuvens está se tornando cada vez mais comum, pois as empresas buscam melhorar a agilidade, a flexibilidade e a eficiência do seu negócio. O Red Hat Cloud Infrastructure ajuda a simplificar e otimizar esses processos.

Sendo uma plataforma aberta e completa, consegue oferecer suporte a essas implementações mais complexas e consideradas de maior dificuldade pelos profissionais técnicos de Tecnologia da Informação (TI).

Continue sua leitura e descubra como a Red Hat Cloud Infrastructure ajuda as empresas a processarem e armazenarem seus dados de forma mais eficiente, simplificando o gerenciamento desses ambientes mais complexos.

Entenda, durante a sua leitura, como essa plataforma oferece um conjunto bastante abrangente de ferramentas de gerenciamento, monitoramento e automação, que ajudam as equipes de TI a manter o controle do seu ambiente multi-cloud.

Saiba tudo sobre o uso moderno da infraestrutura como serviço e como ela pode colaborar para o desenvolvimento de suas empresas. Tenha uma boa leitura!

O que é a Infraestrutura como Serviço?

A infraestrutura como serviço (também chamada conhecida pela sigla IaaS) é uma das categorias de nuvem mais importantes para as empresas. A IaaS fornece um conjunto de recursos de TI gerenciados, incluindo computação, armazenamento, rede e segurança.

O uso da IaaS permite que as empresas modernas sejam mais ágeis e eficientes, pois não precisam mais investir em infraestrutura física ou em grandes equipes de TI e especialistas para gerenciá-la.

Além disso, a IaaS é mais flexível do que a infraestrutura tradicional. Isso porque ela permite que as organizações implantem e gerenciem seus ambientes de TI de acordo com suas necessidades específicas naquele momento — ainda podendo aumentar ou diminuir as capacidades conforme essas necessidades.

O que é Red Hat Cloud Infrastructure

A Red Hat é uma empresa com grande portfólio de produtos de software. É uma subsidiária da IBM que atua principalmente no fornecimento de aplicações de código aberto para empresas de todo o mundo. Foi fundada em 1993 nos Estados Unidos e conta, atualmente, com filiais ao redor do planeta.

A Red Hat Cloud Infrastructure é uma plataforma de software aberto para a criação, implantação e gerenciamento de aplicações na nuvem, ou seja, um conjunto de ferramentas IaaS mantida pela Red Hat.

O recurso é composto por vários componentes, entre eles estão:

- Red Hat Enterprise Linux: uma distribuição Linux comercial, desenvolvida e mantida pela Red Hat. É um produto de software de código aberto e está disponível para download gratuito para usuários de desktops e servidores;

- Red Hat OpenStack Platform: uma solução de infraestrutura em nuvem de código aberto que pode ser implantada em ambientes de data center convergentes. Suporta uma variedade de aplicativos e workflows de nuvem e permite aos usuários criar e gerenciar um ambiente de nuvem convergente unificado. A plataforma é construída sobre o projeto OpenStack e usa a infraestrutura de virtualização de Kernel-based Virtual Machines (KVMs);

- Red Hat CloudForms: uma plataforma de gerenciamento de clouds híbridas que fornece um conjunto de ferramentas para gerenciar ambientes de TI em nuvem. Baseada em código aberto, fornece um painel unificado para gerenciar nuvens públicas e privadas. A plataforma também oferece um conjunto de ferramentas de automação para simplificar o gerenciamento de todo o sistema em nuvem;

- Red Hat Satellite: uma ferramenta de gerenciamento de sistemas projetada para implantar e gerenciar aplicações em data centers e ambientes de nuvem híbridos. Suporta a implementação em larga escala e fornece aos usuários um conjunto abrangente de ferramentas para gerenciar sua infraestrutura de TI.

Dessa forma, é visível como a Red Hat Cloud Infrastructure é uma plataforma completa, que oferece a melhor solução para a criação de infraestruturas em nuvem, desde a virtualização até o gerenciamento de aplicações.

Quais os seus principais benefícios da implementação da Red Hat Cloud Infrastructure?

A Red Hat Cloud Infrastructure utiliza diversas tecnologias de virtualização, armazenamento, gerenciamento e segurança, permitindo que as empresas criem e implementem soluções de nuvem híbridas eficientes e seguras. Continue a leitura e saiba os principais benefícios que essa plataforma cloud pode trazer para sua empresa.

A virtualização de processos será mais econômica

A virtualização com o Red Hat Cloud Infrastructure pode ajudar a sua empresa a economizar dinheiro, tempo e esforço, permitindo que você crie e implemente soluções de nuvem híbridas mais eficientes e seguras.

Isso porque a virtualização permite que você crie máquinas virtuais (VMs) para executar aplicações e serviços, eliminando a necessidade de comprar e manter servidores físicos. Além disso, a virtualização também pode ajudar a diminuir o consumo de energia e aumentar a eficiência do seu data center.

Faça o processo de deployment na cloud que você preferir

A Red Hat Cloud Infrastructure é uma plataforma aberta e flexível que permite que as empresas criem e implementem soluções de nuvem híbridas em qualquer lugar, seja na nuvem pública, privada ou híbrida.

Isso significa que as empresas podem aproveitar o melhor de cada nuvem e escolher a solução que melhor atenda às suas necessidades específicas. Aliás, essa é uma das melhores qualidades dos sistemas de código aberto.

Mais escalabilidade para o seu negócio

A Red Hat Cloud Infrastructure oferece às empresas flexibilidade e maior eficiência na implementação de soluções de nuvem híbridas. Isso faz com que ela seja completamente escalável.

A plataforma permite que as organizações criem e gerenciem ambientes de nuvem híbridos de forma eficiente e segura, aproveitando ao máximo os recursos de TI existentes, tendo a liberdade total para aumentar ou diminuir o processamento disponível conforme as necessidades.

Capacidade de automação e gerenciamento completo

A automação é uma das principais vantagens do Red Hat Cloud Infrastructure. A ferramenta pode ajudar a simplificar o gerenciamento e a implantação de aplicativos em nuvem, além de agilizar a criação e o escalonamento de recursos. Com as ferramentas da plataforma a vida da sua equipe de TI será muito mais simplificada.

Fora que os seus gestores e administradores de rede terão um olhar mais abrangente de todo o sistema com as funcionalidades dessa plataforma cloud.

Em suma, conferimos que Red Hat Cloud Infrastructure é um ambiente de gerenciamento e desenvolvimento bastante robusto e que já tem a garantia de segurança conferida pelo mercado durante seus anos de atuação. Aos gestores que pretendem adotar essas tecnologias em suas empresas, recomenda-se a busca de pessoal especializado. Escolha uma parceria experiente para não correr riscos desnecessários e prejuízos com implementações não otimizadas.

Para isso, você pode entrar em contato com os especialistas da Scala! Faça isso agora mesmo e constate o que a nossa empresa tem a expertise necessária para ajudar sua organização a ir cada vez mais longe!

Fraudes estão por todo lado. Sua empresa também é vítima?

Você sabia que 94% das instituições financeiras sofreram tentativas de fraude nos últimos 2 anos? Sua empresa faz parte desta estatística?

Golpes de identidade, de concessão de crédito ou cartão, de seguro ou controle de contas são apenas alguns dos mais comuns.

Sabemos, com isso, que as empresas não perdem apenas dinheiro, mas perdem também clientes. E estes são irrecuperáveis.

Você está disposto a entregar seu cliente para o concorrente?

Com o aumento exponencial da sofisticação de fraudes e crimes financeiros é necessário que as investigações lideradas por humanos tenham fortes aliados, como ferramentas de análise de inteligência.

Manter uma vantagem assimétrica sobre atividades criminosas é uma batalha que pode ser amplamente acelerada por software de inteligência de análise investigativa.

Independentemente do tipo de fraude e do crime financeiro, quatro atributos são verdadeiros:

- Há sempre um indivíduo ou grupo de indivíduos por trás de todas as fraudes;

- Fraudes, mesmo as mais sofisticadas, geram pegadas digitais que podem ser seguidas, se descobertas;

- Permanecer não-óbvio e não-detectado é a chave para evitar um ataque de fraude bem-sucedido;

- Os fraudadores continuarão a evoluir seus vetores de ataque até que sejam bem-sucedidos.

Nossa abordagem antifraude

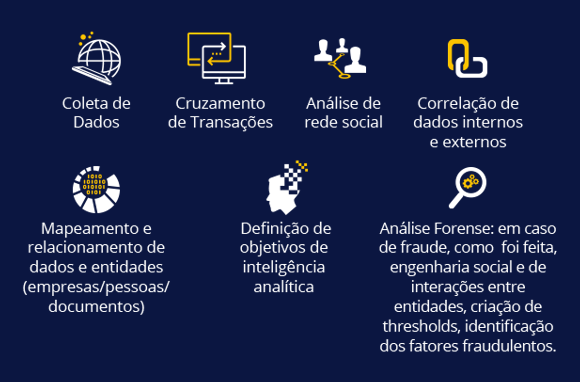

Utilizamos tecnologias analíticas de Machine Learning e Correlação de Informações, para que sua empresa não se torne um alvo. Nossas entregas e atividades incluem:

Através dessas medidas, sua empresa pode reduzir significativamente a ocorrência do volume total de fraudes financeiras.

Para saber mais, fale conosco!

A fantástica economia das APIs

A fantástica economia das APIs

Como num Lego, várias aplicações podem ser incorporadas ao ecossistema digital para transformar os negócios

Por Stefanini Scala

A conectividade e a digitalização nos trouxeram uma série de comodidades, como pedir comida por aplicativo. O pagamento é processado por uma empresa de meios de pagamento, o restaurante aciona o motoboy, que provavelmente estará conectado a uma plataforma de serviço de entrega como iFood, Loggi, Rappi ou Uber Eats. Essa conexão entre todas as pontas só é possível por meio de APIs, sigla para Application Programming Interface.

Uma API é criada quando uma empresa tem a intenção de que usuários ou outros criadores de software utilizem ou desenvolvam produtos associados ao seu serviço.

UM SERVIÇO DENTRO DE OUTRO SERVIÇO

O Google Maps é um dos grandes exemplos na área de APIs. Já observou que ele aparece sempre que você clica na página de um hotel ou do Airbnb? Assim, fica mais fácil saber a localização e como chegar aos principais pontos de interesse, antes de realizar a reserva para sua viagem de férias. Funciona como um serviço dentro do outro, que beneficia a todos.

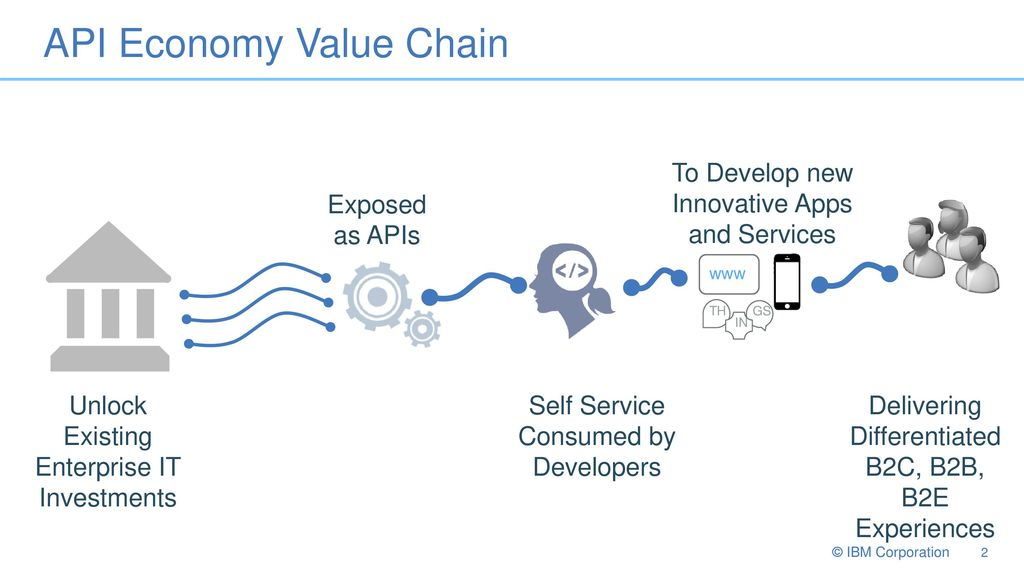

Exemplos práticos como esses mostram que vivemos na era da API Economy, que nada mais é do que monetizar funcionalidades e microsserviços que se tornaram necessários no processo de transformação digital.

Conforme a digitalização foi acontecendo, várias empresas decidiram focar em seu core business e investir, por meio de parceiros, no desenvolvimento de microoperações que atuam de maneira autônoma. É como um mosaico de funcionalidades, cada uma para uma necessidade específica, com o objetivo de oferecer uma melhor experiência ao cliente.

Como a nova economia preza pelo melhor uso da tecnologia para transformar o modelo de negócios, as APIs vieram para “plugar” novos serviços que fazem sentido para os clientes, tornando-se o grande motor da transformação digital.

Como num Lego, várias aplicações de terceiros – muitas desenvolvidas por startups - podem ser incorporadas para que o consumidor escolha a experiência que quiser. Isso mostra que softwares isolados podem se integrar a soluções customizadas para melhor atender o cliente, além de reduzir custos.

GRANDE OPORTUNIDADE

Hoje, o grande diferencial não é a técnica utilizada na construção de um produto ou serviço, mas a ideia capaz de transformar uma necessidade ou um problema numa grande oportunidade. No segmento financeiro, existe um grande movimento para integrar novas funcionalidades a plataformas digitais. A partir da implementação do Open Banking, os titulares das contas correntes podem escolher com quem desejam compartilhar as suas informações.

Por meio das APIs, as fintechs e empresas de tecnologia podem criar uma variedade de serviços financeiros que não estão contemplados no portfólio de produtos dos bancos tradicionais. E, assim, sem perder o "time to market”, as startups se aliam às instituições financeiras para oferecer uma experiência diferenciada ao cliente.

Com a entrada em vigor da Lei Geral de Proteção de Dados (LGPD), prevista para agosto deste ano, e com a evolução de novas tecnologias para troca segura de informações, como o Blockchain, a tendência é que a API Economy ganhe um forte impulso, estimulando que negócios tradicionais abram suas aplicações e se conectem a outras para criação de novos serviços, que poderão ser oferecidos em qualquer dispositivo móvel, wearables, carros ou geladeiras.

API FIRST

Segundo estudo do IDC, até 2021, 70% dos CIOs fornecerão conectividade ágil por meio de APIs, impulsionados pelas necessidades das áreas de negócio. Em 2023, serão desenvolvidos e implantados mais de 15 milhões de aplicações e serviços digitais em nuvem na América Latina.

Já a McKinsey prevê a geração de US$ 1 trilhão através da redistribuição de receitas de setores para ecossistemas, o que torna a API Economy estratégica para transformar um negócio ou organização em uma plataforma.

Se até pouco tempo o que mais se ouvia entre os desenvolvedores era Mobile First, agora o termo da vez é API First, ou seja, a aplicação precisa se comunicar com outros sistemas, independentemente da plataforma ou da linguagem.

Como diz Cesar Taurion, Head Digital Transformation of Kick Ventures e Founder GHubee: “Estamos vendo a junção de uma sociedade data-driven, onde os dados ocultos hoje são revelados e nos mostram correlações surpreendentes, que modificam nossa maneira de ver o mundo. Precisamos criar aplicações modernas que reflitam este novo olhar sobre a tecnologia”.

Douglas Katoch

Technical Sales Manager

Elimine a duplicação de dados sensíveis e gerencie o consentimento para atender a LGPD

A Lei Geral de Proteção de Dados requer várias providências por parte da TI. O texto prevê a proteção aos dados sensíveis, como nomes, CPF, endereços etc. de consumidores. Prevê, também, que esses dados só serão coletados com o consentimento de seus proprietários.

Portanto, se você tem bancos de dados de usuários, clientes ou consumidores, tem que adequar-se para estar em conformidade. Para isso, é preciso conhecer os dados relevantes e descobrir onde estão armazenados. Em muitos casos, os dados estão dispersos ou são compartilhados com diferentes departamentos, como SAC, logística ou marketing.

Então, para começar, elimine a duplicação de dados e crie um catálogo único.

O mesmo usuário/consumidor pode ter entradas em diferentes plataformas, com nomes abreviados, incompletos etc. Você precisa identificar as duplicações e consolidá-las para conseguir resgatar os dados de uma pessoa, caso seja preciso.

Claro que você precisará de uma solução que permita a adição, o trabalho e o compartilhamento de dados entre sistemas e processos de recebimento de dados. E que apresente recursos de Machine Learning para otimizar os processos.

Gerencie o consentimento

O consentimento está previsto na lei: a empresa só poderá armazenar dados pessoais se o usuário/consumidor concordar e der o seu consentimento. O consentimento pode ser manifestado pelo preenchimento de um formulário eletrônico, pelo envio de e-mail ou um simples clique do usuário num checkbox. Ao coletar os dados, portanto, será preciso apresentar um texto solicitando o consentimento (texto que, por sinal, precisa ser escrito pela área jurídica de forma a garantir que esteja de acordo com a lei).

Se a empresa já tem um banco de dados, terá que disparar um pedido de atualização dos Termos de Uso e Políticas de Privacidade.

Como se vê, o tema demanda uma solução capaz de gerenciar o consentimento, separando aquelas pessoas que já concordaram daquelas que não concordaram ou não responderam, para manter as informações pelo tempo previsto ou eliminá-las do banco de dados.

Solução que resolve

Com MDM - Master Data Management Express, da IBM, você consolida dados de diferentes fontes em minutos. E tem uma visão unificada e confiável dos dados do cliente (dado mestre), vindos de sistemas redundantes e inconsistentes. Assim, é possível eliminar duplicações de dados e unificá-los num catálogo único.

A solução também conta com interface gráfica para fácil curadoria, visualização e edição de informações de gerenciamento de consentimento; faz buscas de texto avançadas para localizar e visualizar dados de uma pessoa específica; fornece gráficos e estatísticas.

A solução faz uso de Machine Learning, tem instalação simples e conta com APIs para integração.

Com MDM você já dá os primeiros passos para adequar sua empresa à LGPD. A nova lei é uma realidade. Por isso, se precisar de ajuda, pode contar conosco!

A LGPD envolve várias frentes de trabalho. É hora de arregaçar as mangas!

A LGPD – Lei Geral de Proteção de Dados foi aprovada e, agora, é apenas uma questão de meses até que empresas façam as adequações necessárias para evitar as multas pesadas previstas pelo texto.

Os esforços são grandes, abarcam várias áreas da empresa e não apenas a área jurídica e de TI. Respire fundo e responda:

5 etapas para colocar sua empresa em conformidade com a LGPD

A LGPD – Lei Geral de Proteção de Dados está em contagem regressiva para entrar em vigor. É preciso correr! Por onde começar?

Comece pela conscientização de executivos e gestores sobre os conceitos da lei e os riscos que ela representa. Quais são os dados sensíveis de que fala a lei? Quais são os direitos garantidos pela lei aos donos da informação?

85% das empresas não estão prontas para atender a LGPD

Estivemos presentes no IBM Think 2019, em São Paulo, um dos mais importantes eventos sobre tecnologia, com muita informação sobre tendências e soluções. E a Stefanini Scala apresentou sua expertise relativa a LGPD – Lei Geral de Proteção de Dados, que deve vigorar a partir do próximo ano.

A palestra foi conduzida por Daniel Reis, head de Analytics. Daniel revelou que na Europa, onde a lei de proteção de dados GDPR está em vigor, metade das empresas foram alvo de algum tipo de ação regulatória por não estarem totalmente adequadas.

Aqui no Brasil, a situação parece seguir pelo mesmo caminho, com empresas despreparadas para atender as exigências da nova lei. Segundo dados da Serasa Experian, em levantamento de Agosto de 2019, 85% das empresas declararam que não estão prontas para atender a LGPD.

ABORDAGEM AMPLA

A LGPD envolve muitos aspectos, tanto jurídicos, quanto de TI, de processos e governança. É preciso uma abordagem ampla para estar em conformidade.

Por isso, a oferta da Stefanini Scala engloba várias etapas, incluindo o entendimento dos processos e sistemas de captura de dados adotados, o mapeamento desses dados, a estratégia de comunicação, de governança, anonimização, higienização e descarte de dados; as rotinas de auditoria e, por fim, a prevenção a incidentes e das ações a serem tomadas após um eventual vazamento de dados ou utilização ilegal desses dados.

É um trabalho extenso, feito dentro de um cronograma pré-estabelecido, com profissionais especializados. E sob medida, já que empresas são diferentes e precisam de soluções específicas que realmente atendam suas necessidades.

Saiba mais sobre LGPD, clique aqui!

Conheça 4 tendências em segurança da informação para sua empresa

Todos os anos, as notícias sobre tendências em Segurança da Informação trazem um balanço com relatos de invasão de dados e vírus dos mais variados tipos. Isso causa um estigma sobre a segurança dos dados, pintando-a como um desastre.

Na realidade, guardar e proteger os dados de sua organização precisa ser um dos fatores mais importantes ― se não for o maior. Atualmente, temos a LGPD (Lei Geral de Proteção de Dados), que entrará em vigor em meados de 2020. Sua ideia é proteger os clientes ao prevenir o vazamento de dados. Sua empresa deve estar em conformidade para não ganhar penalidades sérias!

E onde estaremos mais vulneráveis na área de Segurança da Informação e compliance?

O conceito de Segurança da Informação

Chamada de InfoSec, essa área faz muito mais do que impedir acesso não autorizado. Existem diversas definições acadêmicas, mas basicamente a Segurança da Informação é a prática de impedir o acesso não autorizado, divulgar, gravar, modificar ou destruir as informações ― sendo estas físicas ou elétricas.

Podem ser perfis nas redes sociais, dados do celular, informações biométricas, arquivos e e-mails da empresa. Isso abrange muitas áreas, como criptografia, computação móvel, redes sociais, segurança forense, entre outros.

Normalmente, a InfoSec é baseada em quatro pilares:

Confidencialidade

Os dados só podem ser vistos ou usados por pessoas autorizadas a acessá-los. Indivíduos, entidades e processos não autorizados devem ser sinalizados imediatamente para a área responsável, para que a sua origem seja verificada.

Integridade

Significa manter a precisão da informação. Ou seja, toda e qualquer alteração nas informações por um usuário proprietário deve continuar em estado íntegro. Informações sigilosas têm que ter rastreio, para fins de auditoria. É necessário que o acesso não autorizado seja impossível — ou pelo menos detectado a tempo.

Disponibilidade

Essa é fácil: as informações precisam estar disponíveis sempre que os usuários autorizados necessitarem delas. Por exemplo, se o RH quiser conferir as horas extras de determinado funcionário, esses dados devem ser fiéis à realidade.

Hoje em dia, devido ao próprio desenvolvimento exponencial das tecnologias, mais um fator tem sido largamente considerado: a conformidade.

Conformidade

Existe para garantir que todas as leis, normas e regulamentos sejam contemplados e validados em todos os sistemas de uma organização.

A importância da Segurança da Informação

As organizações reconheceram a importância da proteção de todas as informações privadas. Elas nunca devem se tornar públicas, especialmente quando são privilegiadas.

Com o aumento das ameaças de ataques cibernéticos, consultorias especializadas ou profissionais qualificados em segurança da informação estão sendo alocados. Assim, as interrupções na defesa da rede não acontecem ou são rapidamente resolvidas, evitando a perda de tempo.

Para que não existam essas surpresas desagradáveis, fique de olho nas soluções mais importantes que estarão no radar!

As 4 maiores tendências em Segurança da Informação

Controle de permissões de usuários, autenticação de dois fatores, backup diário e firewalls poderosos são algumas das maneiras de proteger sua organização. Contudo, com a Indústria 4.0, surgiram novos desafios.

- Internet das Coisas ― IoT

A IoT deixou de ser algo distante e está em um bom nível de desenvolvimento. Acredito que você tenha ouvido falar de casas inteligentes, alarmes fotossensíveis inteligentes e carros conectados, e que já tenha uma SmartTV em casa.

Com tanta novidade e a pressa de lançar os produtos no mercado, a segurança nem sempre foi considerada prioridade máxima durante a fase de design do produto.

Apesar disso, muitas estruturas de segurança IoT já foram desenvolvidas, mas ainda não temos um padrão único aceito. É importante contar com ao menos uma estrutura de segurança, pois temos também a chegada dos ransomwares, como veremos no próximo tópico.

- Ransomware das Coisas ― RoT

Durante o inverno de 2016, na Finlândia, cibercriminosos foram capazes de assumir o controle e interromper o aquecimento de dois prédios durante um ataque distribuído de Permission Denied ― Permissão Negada. Foi pedido um resgate para que os prédios voltassem a funcionar, e daí surgiram os RoT ― Ransomwares das Coisas.

Será necessário um esforço para proteger os sistemas IoT e seus dispositivos, já que as técnicas atuais (como filtragem, criptografia e autenticação) poderão gerar um consumo de processamento e banda que não estava previsto.

Para mitigar qualquer tipo de ataque, também é crucial educar e mudar a cultura da organização. Oriente sua equipe sobre as melhores práticas e ética ao utilizar os dispositivos e dados da empresa.

Dica de Ouro: se sua companhia estiver infectada com ransomware, é aconselhável não pagar o resgate, pois essa é uma forma de incentivo aos cibercriminosos. É possível recuperar os arquivos danificados com decodificadores especializados. Peça o conselho de um especialista em Segurança da informação. E não se esqueça do backup!

- Backup e RAID

Os backups são uma solução bem antiga, que nunca esteve tão em evidência. Trata-se de uma proteção contra a corrupção dos dados, com a qual é possível realizar o backup diário incremental e backups completos semanais, armazenados na nuvem ou em seu próprio data center.

RAID significa Redundant Array of Independent Disks― Conjunto Redundante de Discos Independentes. É uma solução por vezes mais barata, cujo objetivo é fornecer redundância das informações utilizando as matrizes. Ou seja, se um disco falhar, os outros discos assumem o controle até que a unidade seja substituída. Mas, no caso de corrupção de dados, os dados corrompidos ficarão em todas as unidades.

Então, qual solução utilizar? Especialistas recomendariam as duas! Discos rígidos falham, é inevitável. E a solução RAID é fantástica para tratar redundância. Além disso, existem provedores de nuvem que já utilizam criptografia de alto nível — mais uma arma contra os ataques.

- Autenticação de múltiplos fatores

Embora esteja longe de ser uma solução perfeita (pois ainda pode haver ataque por phishing), a maioria dos serviços online está abandonando o acesso por senha. A tendência é oferecer métodos de autenticação adicionais ― que, por enquanto, serão opcionais.

Os bancos — na vanguarda, como sempre — já estão realizando essas alterações para aumentar a segurança.

Os fatores de autenticação são classificados em três casos:

- O que o cliente sabe: senha, PIN ou frase de segurança;

- O que o cliente possui: tokens via software, que enviam códigos por SMS ou e-mail;

- O que o cliente é: impressão digital, padrão de retina, reconhecimento facial.

Os usuários com certeza ficarão confusos por um tempo, mas as diferentes formas de autenticação de múltiplos fatores aumentarão a segurança.

O campo da InfoSec cresceu e evoluiu significativamente nos últimos anos. Vimos aqui o que é, sua importância e os maiores fatores que serão tendência em segurança da informação.

A segurança de informações é uma área sólida, e a maioria das organizações já compreende a necessidade de tecnologia de firewall, antivírus e antispam. Mas só essas soluções não são o bastante.

É necessário também ter programas de correção agressivos e sistemas reforçados, a fim de se proteger de invasões ou de ver os dados da empresa totalmente corrompidos ou roubados.

Conte com o conhecimento e experiência de nossos especialistas em segurança da informação para garantir a proteção dos dados de sua empresa.